AMD修补了影响所有Zen架构CPU的高危安全漏洞,这一漏洞对用户的隐私和计算机安全构成严重威胁,AMD迅速采取行动,发布了针对此漏洞的补丁,确保用户的计算机系统和数据安全,所有使用Zen架构的AMD CPU用户应立即安装补丁,以保护计算机免受潜在的安全威胁,AMD始终致力于为用户提供高质量的产品和服务,此次事件也提醒用户关注最新的安全更新和补丁,确保计算机系统的安全性,摘要字数控制在一定范围内,内容精炼概括。

各大AMD主板厂商纷纷发布了新版BIOS固件,固件版本更新至最新的AGESA 1.2.0.3C,此次更新的重点是修复了Zen5架构处理器中的一个高危安全漏洞,该漏洞最初被发现时,影响范围从初代Zen到Zen4,虽然之前已经进行了修复,但上个月又被发现存在于Zen5架构中,AMD发布的安全公告显示,修复代码已于上个月底发放给主板厂商,但由于验证和集成需要一定时间,因此最近的升级行动才陆续展开,微星800系列主板是最先行动的,这个漏洞是由Google研究人员发现的,命名为“EntrySign”(编号为AMD-SB-7033),由于AMD的签名验证机制采用了弱哈希算法,因此会导致未经签名的恶意代码在CPU上执行,现已确认,所有基于Zen架构的产品都存在此漏洞,包括数据中心的EPYC处理器、高性能的线程撕裂者、桌面和笔记本的锐龙/速龙处理器以及嵌入式的EPYC/锐龙产品。

该漏洞的影响极其严重,对所有基于Zen架构的AMD产品都构成了威胁,无论是数据中心使用的EPYC处理器、高端游戏玩家的线程撕裂者,还是桌面和笔记本的锐龙/速龙处理器,甚至是用于嵌入式的EPYC/锐龙产品,无一幸免,此次漏洞的发现者是Google的研究人员,被命名为“EntrySign”,内部编号为AMD-SB-7033。

这个漏洞的产生与AMD的签名验证机制有关,由于采用了弱哈希算法,使得攻击者有可能利用这个机制在CPU上执行未经签名的恶意代码,对于用户而言,这意味着他们的系统和数据可能面临被攻击和窃取的风险,AMD迅速采取行动,将修复代码发放给主板厂商进行集成和验证,微星已经对其800系列主板进行了升级,而其他厂商也在陆续跟进,尽管升级可能需要一些时间,但AMD正在全力以赴地修复这个问题,以确保用户的系统安全。

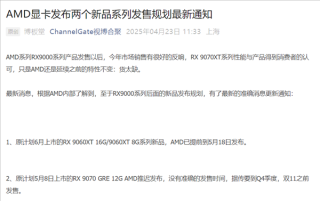

(图片插入)

(图片描述:AMD修补高危安全漏洞!历代Zen架构CPU 100%中招)

为了防范这个漏洞可能带来的风险,建议所有使用AMD处理器的用户密切关注官方发布的安全公告,并及时更新BIOS固件,加强系统安全防护,定期检查和更新软件安全设置,以确保系统的安全性,安全无小事,保护自己的数据和隐私是至关重要的。